Lean ISMS – Absicherung des wirtschaftlichen Erfolgs Ihres Unternehmens

Lean ISMS liefert Methoden und Werkzeuge für eine wirksames & lean Informationssicherheit basierend auf ISO 27001 und IT-Grundschutz. Mit Hilfe des systematischen & lean Vorgehens und der Lean ISMS Tools sind Sie in wenigen Monaten erfolgreich mit einem Bootstrap. Diesen können Sie kontinuierlich ausbauen, zertifizieren & um Datenschutz oder andere Compliance-Aspekte kontinuierlich erweitern.

Unsere Methoden und Lösungsbausteine in der Informationssicherheit, Datenschutz & Compliance sowie Enterprise Architecture Management und IT-Servicemanagement unterstützen Sie, Ihre Ziele zu erreichen und zudem Synergien zu heben.

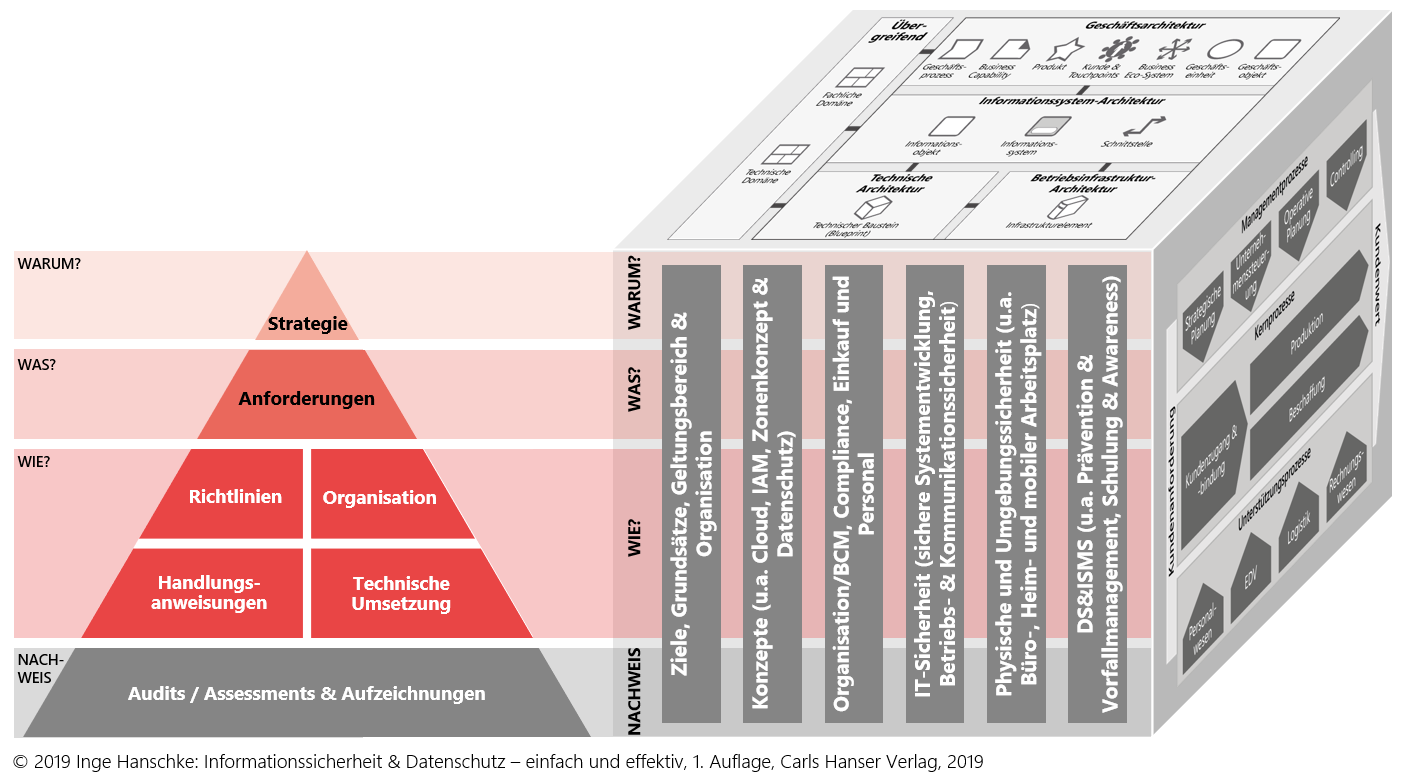

Wir adressieren mit unseren Methoden und Werkzeugen Informationssicherheit ganzheitlich systematisch & lean.

Unser Lean ISMS Tool (Lean ISMS Starter & Complete) vereinfacht Informationssicherheit und dessen Management durch Lean-Philosophie, pragmatische Lösungen, direkt nutzbare Templates und Konzepte entsprechend unserem Motto „einfach & effektiv“ – für Unternehmen aller Branchen und Größen.

Notwendiges MUSS schlank & wirksam nachvollziehbar managen!

Unsere Leistungsversprechen

Ein handhabbares Instrumentarium für Datenschutz und Informationssicherheit ist in Anbetracht der kontinuierlich zunehmenden Herausforderungen unentbehrlich, um ein ausreichendes Sicherheits- und Datenschutzniveau nachhaltig zu erreichen und aufrecht zu erhalten. Das Instrumentarium muss systematisch und zielorientiert aufgebaut und dann kontinuierlich erweitert, optimiert und an die veränderten Rahmenbedingungen angepasst werden.

Gerne unterstützen wir Sie bei folgenden Themen einzeln oder kombiniert:

Nutzen Sie dabei:

- Lean42 Best-Practices

- Lean Tool-Unterstützung mit unseren Partnern für alle Use-Cases der Informationssicherheit und des Datenschutzes

- Lean42 Services für z.B. ISO 27001 Kataloge integriert in die Lean Tool-Unterstützung

- Zertifizierung entsprechend u.a. ISO 27001

- Weitere Informationen und Hilfestellungen finden Sie unter » Veröffentlichungen

ISMS-Anforderungen

Für die erfolgreiche ISMS Einführung und Zertifizierung ist ein Informationssicherheitsmanagementsystem (ISMS) in der Organisation zu etablieren. Eine Tool-Unterstützung muss alle Prozesse abdecken und idealerweise folgenden Anforderungen genügen:

Asset-Management

Inventarisierung aller Unternehmenswerte durch z.B. ein EAM-Tool mit Integration zu einer CMDB

Maßnahmenmanagement für Informationssicherheitsmaßnahmen

Management von Maßnahmen (Anlegen, Verändern, Löschen, Zuordnen) inkl. Tracking

Schutzbedarfsfeststellung

entsprechend der Schutzziele, insbesondere Vertraulichkeit, Verfügbarkeit und Integrität, durch z.B. ein EAM-Tool mit Integration zu einer CMDB mit Survey-Funktionalität

Risikomanagement mit Risikoportfolio und Risikobehandlungsplan

- Abweichungsanalyse: z.B. SoA-Excel mit Hervorhebungen

- Gefährdungsanalyse: eine einfache Zuordnung der Gefährdungen zu den Assets. IT-Grundschutz Gefährdungstabellen als Vorschlag zum Auswahl

- Unterstützung bei der Risikobewertung und der Festlegung des Risikobehandlungsplans

Management von Kontrollen

- Import von Normständen und IT-Grundschutzkatalogen inkl. deren Zuordnung

- Auswahl der für das Unternehmen relevanten Anforderungen unter Erhalt der Beziehung zu der ursprünglichen Anforderungen (Kreuztabellen)

- Erzeugen von editierbaren SoA- und GAP-Analyse-Template (Daten konsistent im Tool)

Vorfallmanagement inkl. Notfallmanagement

Kopplung mit der IT-Servicemanagement-Plattform inkl. Workflow-Unterstützung mit Integration in das übergreifende Notfallmanagement und Reporting-Funktionalitäten

Prävention

Separates Tooling für die Prävention (Penetrationstests und Schwachstellenmanagement) und Integration in das Maßnahmenmanagement und das Reporting

Interne & externe Audits / Assessments

Möglichkeit zum Erfassen der Auditergebnisse und Integration in das Risiko- und Maßnahmenmanagement

Awareness und Schulungen

Unterstützung des Nachweises über Awareness- und Schulungsmaßnahmen

ISMS Monitoring & Reporting

Möglichkeit, geeignete Kennzahlen und Reports zu definieren